Como primer paso de un pentest siempre es bueno tener mucha información.Ya había escrito de SPARTA que es un programa en KALI que lo hace cuando le pones un IP pero esto es más de la parte manual del asunto. Muchas veces sin tocar a la “victima”.

Como que información buscamos en este primer paso?

- Infraestructura (Servicios, Bases de datos, versiones).

- Lógica de la aplicación.

- IPs, dominios, subdominios.

- Estructura de la página web.

- Información de las personas

- De la empresa

- etc.

Una pregunta muy habitual es quien es el dueño de x website.

La forma más sencilla de saberlo (si esta mal configurado es usando el puerto 49, whois). En kali solo tienes que escribir:

whois google.com

Sim embargo siempre habrá una web que lo haga por ti http://whois.domaintools.com/

Cuando haces un pentest real y buscas por el whois, esta información no deberia incluir nombres o telefónos reales, en caso de hacerlo puedes intentar phishing contra ellos.

Pasando a la parte activa

Si queremos saber que servidor o que tecnologia estan usando podemos usar netcat.

nc [IP] 80 HEAD/ HTTP/1.0 HTTP/1.1 200 ok Date:... Server; Apache/X.X.XX (Debian) ... ... X-Powered-BY:PHP ---------------------------------------------- #otro ejemplo HTTP/1.1 200 OK Server: Netscape-Enterprise/4.1 .. ...

Tambien podemos ver las cookies por ejemplo si empiezan con php, asp (.net) o Jsession (java). Por ejemplo:

Como siempre hay herramientas que lo hacen por ti. Por ejemplo Whatweb (ya escribí un post de esto) o Wappalyzer.

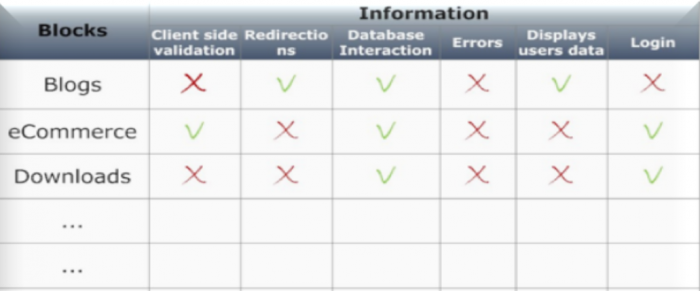

En cuestión de lógica tienes que considerar

- Para qué es la apliaccion?

- El usuario se registra?

- Paneles de administración

- Acepta inputs? Dónde? Cuáles?

- Puedes subir archivos?

- Tiene interacción con la base de datos?

- Muetra lo que el usuario escribe?

- Redirections?

- Muestra errores?

Esta tablita esta interesante: