KMS Key management Service

es un servicio para crear y controlar encryption keys. Usa HSM (hardware security modules).

- El tiempo mínimo para borrar una key es 7 días y se programa, no es automático. Una vez se programa para borrar no la puedes usar.

- Un system admin no puede bypasear el encryption pero el admin si.

- Solo un KMS por key material

- Keys

- Customer managed master key (puedes borrar el key material inmediatamente)

- AWS managed key

- No la puedes exportar nunca

- Las keys son per región y NO puedes copiarlas a otra región.

- Como no se pueden exportar no se pueden KMS para SSH keys

Key rotation

- Debes rotar key para evitar hard-coding y limitar el impacto en caso de un problema

- AWS managed keys rotan automáticamente cada 3 años

- Customer managed keys pueden ser programadas para rotar o puedes rotarla manualmente

- Customer managed con imported key material. No hay automatic key rotation, solo manual.

WAF

- Puede hacer 3 cosas, allow, block o count

- Protege para web attacks

- Bloquea IPs

- Es layer 7

- Hay que añadir las reglas a las resources

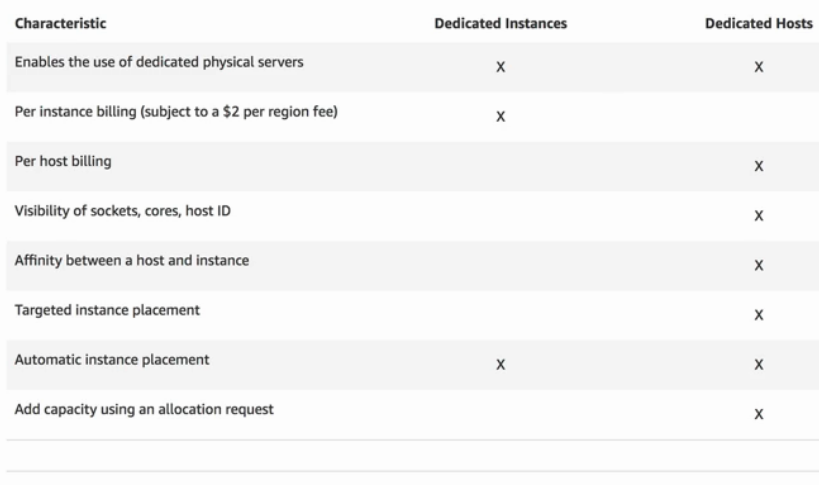

Dedicated Host vs Dedicated instance (may share host with other instances)

KMS grants are temporary granular permissions.

KMS policy Conditions. Specify a condition for the policy to take effect

- Por ejemplo por service (kms:viaService)

- O por fecha

KMS Cross Account Access

- Key policy añadiendo al root user

- Iam policies a los usuarios

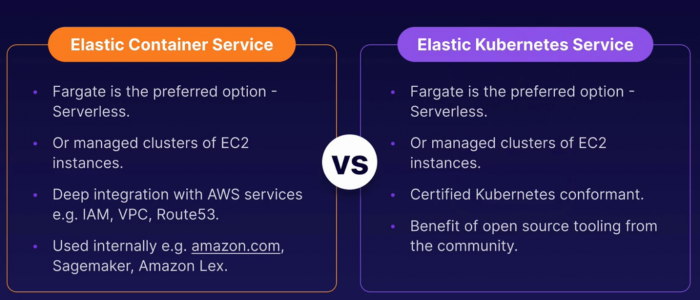

Containers

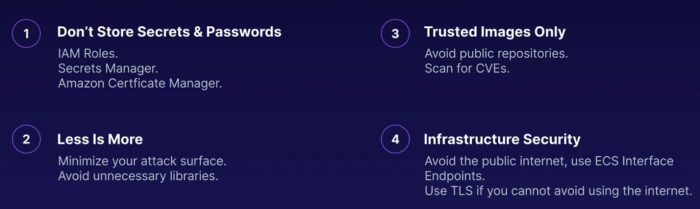

Containers Security

AWS puede escanearla para vulnerabilities.

ACM: Amazon certificate manager es para guardar certificates (por ejemplo para tls)