Athena

- Sirve para usar SQL queries en data guardada en S3

- Es serverless

- hace reports

- normalmente se usa para analizar logs (especialmente cloudtrail)

Para crear la tabla:

CREATE EXTERNAL TABLE cloudtrail_logs (

eventversion STRING,

useridentity STRUCT<

type:STRING,

principalid:STRING,

arn:STRING,

accountid:STRING,

invokedby:STRING,

accesskeyid:STRING,

userName:STRING,

sessioncontext:STRUCT<

attributes:STRUCT<

mfaauthenticated:STRING,

creationdate:STRING>,

sessionissuer:STRUCT<

type:STRING,

principalId:STRING,

arn:STRING,

accountId:STRING,

userName:STRING>>>,

eventtime STRING,

eventsource STRING,

eventname STRING,

awsregion STRING,

sourceipaddress STRING,

useragent STRING,

errorcode STRING,

errormessage STRING,

requestparameters STRING,

responseelements STRING,

additionaleventdata STRING,

requestid STRING,

eventid STRING,

resources ARRAY<STRUCT<

ARN:STRING,

accountId:STRING,

type:STRING>>,

eventtype STRING,

apiversion STRING,

readonly STRING,

recipientaccountid STRING,

serviceeventdetails STRING,

sharedeventid STRING,

vpcendpointid STRING

)

ROW FORMAT SERDE 'com.amazon.emr.hive.serde.CloudTrailSerde'

STORED AS INPUTFORMAT 'com.amazon.emr.cloudtrail.CloudTrailInputFormat'

OUTPUTFORMAT 'org.apache.hadoop.hive.ql.io.HiveIgnoreKeyTextOutputFormat'

LOCATION 's3://mycloudtrailbucket-faye/AWSLogs/757250003982/';

Query de ejemplo;

SELECT useridentity.arn, eventname, sourceipaddress, eventtime FROM cloudtrail_logs LIMIT 100;

Macie

- Protect PII

- Usa AI para reconocer objetos en S3 que contengan sensitive information

- Puede analizar cloudtrails

- Clasifica dependiendo

- Content type (json, pdf, excel)

- File extension (.bin, .c, .bat, .sql, etc)

- Themes (Amex, visa, financial keywords)

- Regex (aws_secret_key, rsa, swift codes, cisco router configuration, etc)

- Hace dasboards y alerts

- te avisa quien la accede

- Y como se mueve la información entre buckets

GuardDuty

- Threat detection service que busca malicious behaviour usando AI

- Deployments

- Unusual API calls

- Compromised instances

- Port scanning, failed logins

- Known malicious IPs

- Monitorea cloudtrail, vpc flows y dns logs.

- Puedes usar cloudwatch events para hacer que una lambda haga algo para protegerte

- 7-14 days para un baseline

- Puede usar Third-parties para información

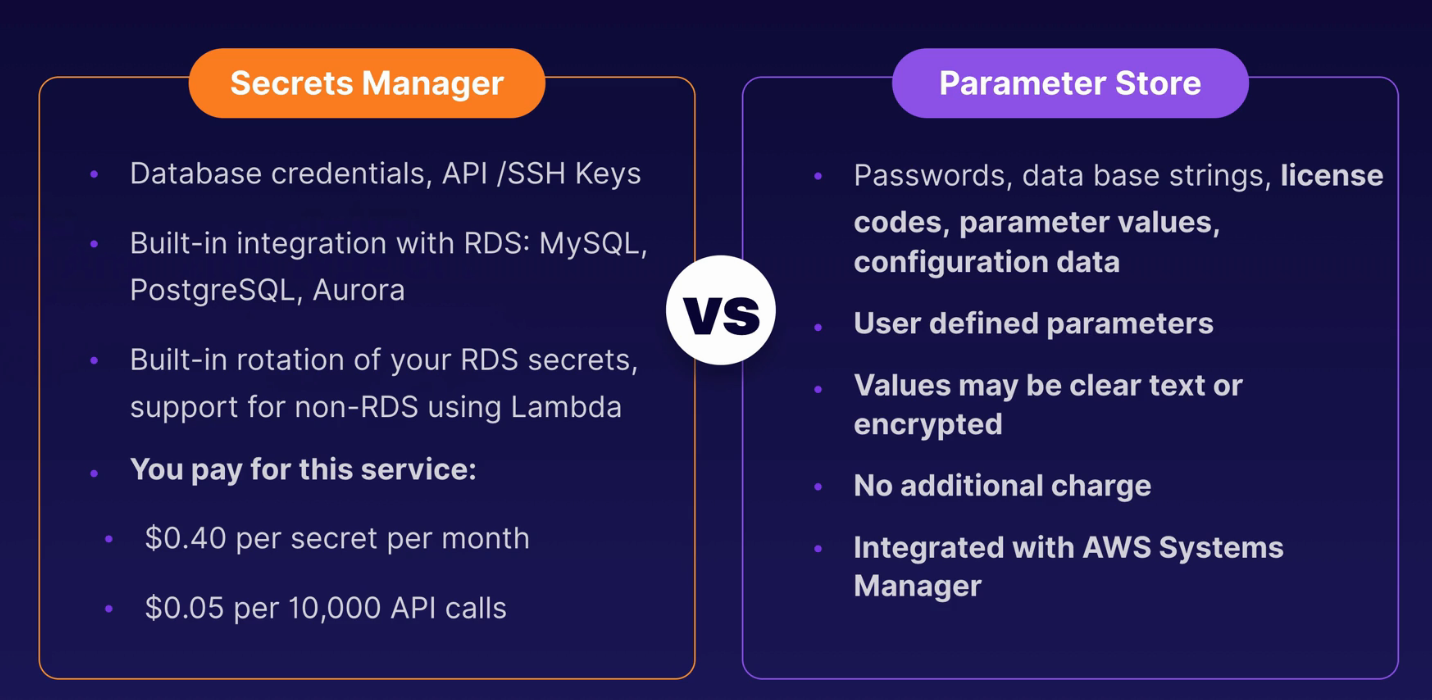

Secrets Manager

- API calls para pedir el secret

- Lo más normal son DB credentials

Simple Email Service SES

- Cloud based email

- SMTP

- Port 25 es el default pero EC2 thorttles it. Puedes usar 587 o 2587

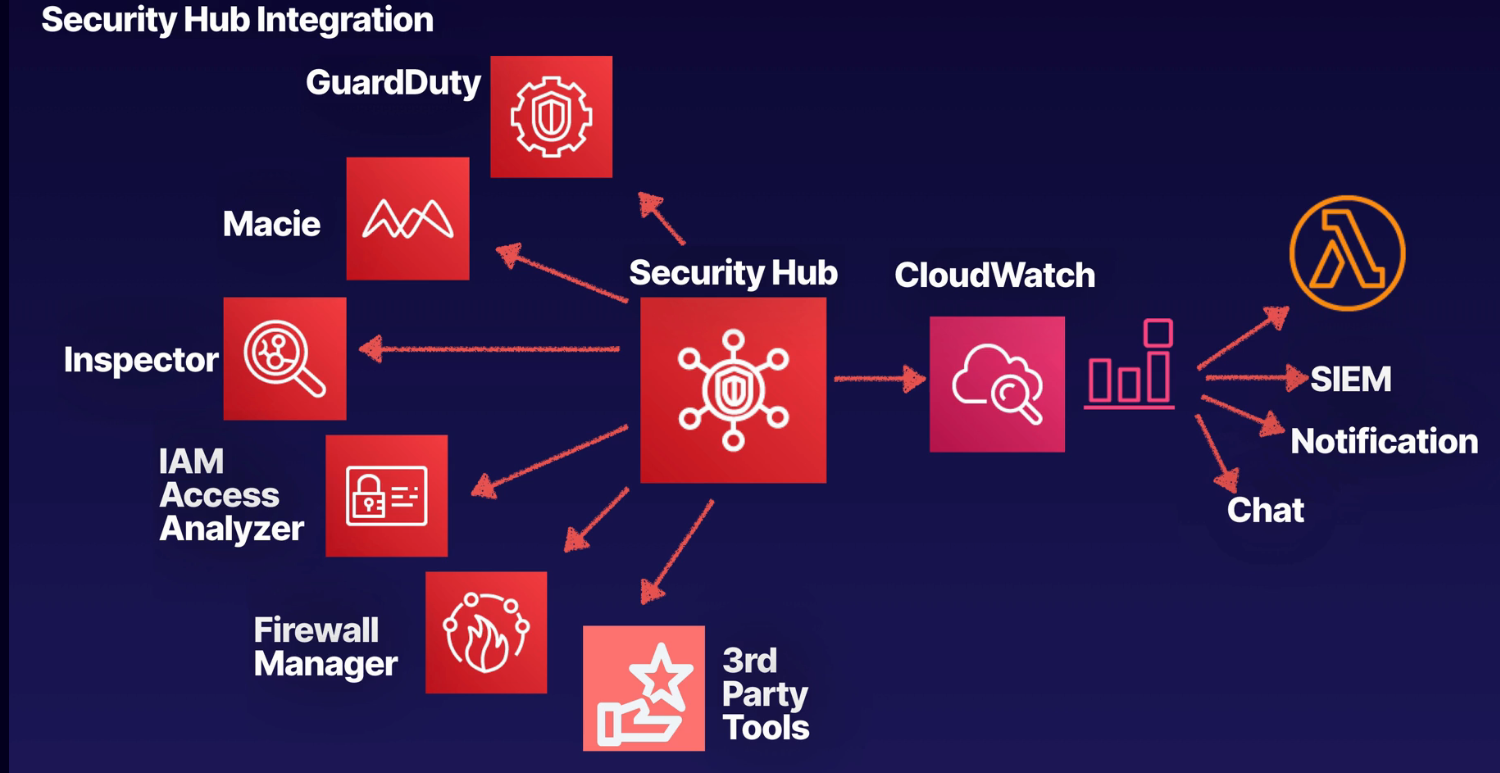

Security HUB

- Central hub ara security alerts

- Puede hacer CIS y PCI checks

- Es un ongoing security audit

Network Packet inspection

- Otro nombre es DPI deep packet inspection

- Filtra basado en protocolos, viruses, spam, etc.

- Tienes que usar una third party solution. AWS no lo hace.

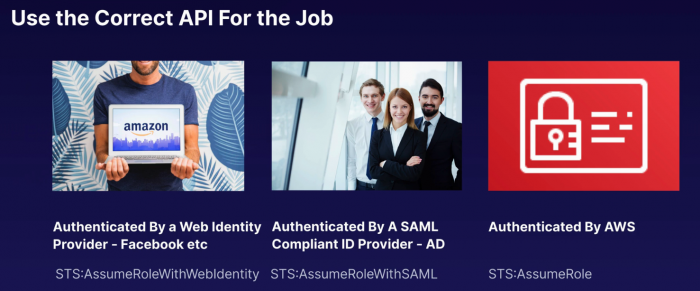

Active directory Federation

- Puedes usar user accounts, passwords y grupos de tu AD

- Es SSO para los usuarios

- ADFS es un identity broker enter AWS y tu AD

- Puedes asumir un rol en AWS basado en los grupos de AD

AWS artifact es donde se guardan todos los documentos de security compliance de aws.